- Lost es una mierda

- Prefiero leer el periódico en papel

- Los videojuegos son una pérdida de tiempo

- No me gusta Star Wars

- Los Mythbusters son unos exagerados

- ¡Prefiero Windows!

- A quién importa si Steve Jobs se muere…

- Qué aburrido estuvo El Señor de los Anillos

- ¿Me arreglas el ordenador?

- Twitter es una pérdida de tiempo

- ¿Qué es Linux?

- La Mac sólo sirve para diseño gráfico

- Star Wars y Star Trek son lo mismo

- ¿Por qué no usas Internet Explorer?

- ¿Quién es Douglas Adams?

Filipenses 3:13 Yo mismo no pretendo haberlo ya alcanzado; pero una cosa hago: olvidando ciertamente lo que queda atrás, y extendiéndome a lo que está delante

jueves, 31 de diciembre de 2009

NO! decir frente a un geek

lunes, 28 de diciembre de 2009

El amor segùn Geek`s

-Sin ti mi vida sería como una web sin CSS.

-Eres el cargador de mi iPod.

-Jugamos al código binario? tu pones el 0 y yo te pongo el 1

-Díme cómo te llamas y te agrego a favoritos.

-Tus palabras tienen el IRQ más bajo para mí.

-Mi MacOSX tiene envidia de tu belleza.

-Juntos somos como un procesador de doble núcleo.

-Tengo el feed RSS de tus pensamientos.

-Quisiera ser página para que me agregaras a tus favoritos.

-Eres el compilador de mi código.

-El .gif que anima mi vida.

-Te pienso más que las paginas indexadas por google.

-Eres el enter de mi vida.

-Eres el servidor de mi red.

-Quisiera ser teclado para que me tocaras con tus manitas.

-Eres el html de mi corazon.com. -

-Tu RAM le da vida a mi windows.

-Siempre estas en C:/Mi/Corazón.-Si me dejas hago Alt-F4 a mi vida.

-Tienes más estilo que el W3C y más caché que Google

-Tus ojos brillan más que mi torre de cd´s.

-Tucorazon.com está en mi página de inicio.

-Eres el socket de mi CPU.

-Quisiera ser un Pendrive para tus USB.

-Contigo no necesito tirar de Swap.

-Eres la contraseña de mi correo.

-Ojalá fuera blog para que me visitaras todos los días.

-Desearía ser mouse para que me movieras la bolita.

-Tú aceleras mi conexión.

-Mi sistema operativo entra en hibernación cuando no estás a mi lado.

-Nuestros corazones sincronizan por Wifi.-

-Tu voz es más sexy que los sonidos de 8-bits de mi MSX.

-Roses are #FF0000, Violets are #0000FF. All my base Are belong to you.

-Te he puesto un nice negativo en mi lista de procesos.

-Cuando te veo mi ciclo de CPU se acelera.

-Tú tienes la máxima prioridad en mi lista de procesos.

-Eres el linkador de mis objetos.

-Tus deseos son signals para mi.

-Ninguna gráfica podría renderizar al 100% tu perfecta figura.

-En la cama eres puro overclocking.

martes, 15 de diciembre de 2009

Nueva aplicación para hacer dictados al iPhone

|

'Dragon Dictation' también trabaja en el portapapeles del iPhone, permitiendo a los usuarios dictar y pegar sus mensajes en otras aplicaciones, incluyendo Facebook y Twitter.

La aplicación está actualmente libre por tiempo limitado, según informa la compañía de Massachusetts; luego podrá ser descargada de la App Store.

"Dragon Dictation lleva la experiencia de mensajería en el revolucionario iPhone a un nivel completamente nuevo", dijo Michael Thompson, vicepresidente senior y gerente general de Nuance Mobile.

"También es increíblemente natural e intuitivo, los usuarios descubren, en poco tiempo, que hablan más de lo que escriben para comunicarse. Esta forma es mucho más rápida y funciona donde quiera que estén", añadió Thompson.

Con Dragon Dictation, las palabras son inmediatamente transcritas utilizando el motor del software de escritorio 'Dragon NaturallySpeaking', lo que permite comunicarse "hasta cinco veces más rápido" que escribiendo.

Esta aplicación funciona en conjunto con el clipboard del iPhone de manera que los usuarios dictan lo que desean escribir y luego lo copian y lo pegan en la aplicación para mensajes de texto o mails.

Otras de las ventajas de la 'Dragon Dictation' es la inclusión de una lista de palabras sugeridas y la posibilidad de importar nombres desde la agenda de direcciones sin la necesidad de divulgar información como teléfonos y direcciones.

Fuente: elpais.com.co

miércoles, 2 de diciembre de 2009

Seguridad y almacenamiento para el 2010

Symantec presentó sus predicciones para combatir las amenazas tecnológicas y guardar información.

Al parecer el 2010 traerá muchos inconvenientes informáticos y de computación. Más vale estar preparado para lo que viene. Los problemas en seguridad on-line en lugares donde no se esperaban y fallas en algunos productos harán menos ’segura’ las experiencias tecnológicas para proteger la información o los contenidos valiosos.

Entre esas amenazas están la llegada a los equipos Mac de malware Mac, serán más comunes los ataques cibernéticos por medio de la mensajería instantánea y las redes sociales se convertirán en un flujo importante para la fuga de datos y oportunidades de phishing.

Por otra parte también para el próximo se destacaran lo que se debe hacer con la información que está depositada en los ordenadores como la eliminación de duplicados o las nuevas técnicas de almacenamiento.

Estás son según Symantec las principales tendencias en Seguridad y Almacenamiento:

Tendencias de Seguridad en 2010

• El Antivirus no es Suficiente:

Con el aumento de amenazas polimorfas y la explosión de variantes exclusivas de malware en 2009, la industria se está dando cuenta rápidamente que los enfoques tradicionales de los antivirus, tanto de firmas de archivos y funcionalidades de heurística/comportamiento, no son suficientes para proteger de las amenazas actuales.

Hemos llegado a un punto de inflexión donde se están creando nuevos programas malintencionados a una tasa superior a la de los programas seguros. Como tal, también hemos llegado a un punto donde ya no tiene sentido centrarse exclusivamente en el análisis del malware. Por el contrario, los enfoques de seguridad que buscan la forma de incluir todos los archivos de software, como la seguridad de la reputación, serán clave en el año 2010.

• Ingeniería Social como el principal vector de ataques:

Cada vez más, los atacantes van directamente tras el usuario final y tratan de engañarlo para que descargue malware o divulgue información confidencial con el pretexto de que están haciendo algo perfectamente inocente.

La popularidad de la ingeniería social es en parte estimulada por el hecho de que el tipo de sistema operativo y explorador Web que tiene el equipo del usuario es irrelevante en gran medida, así como lo es el hecho de que el usuario sea blanco de ataques y no necesariamente las vulnerabilidades del equipo. La ingeniería social ya es uno de los principales vectores de ataque que se utiliza actualmente y Symantec estima que la cantidad de intentos de ataque mediante técnicas de ingeniería social aumentará indudablemente en 2010.

• Aplicaciones de redes sociales serán objeto de fraudes:

Con la popularidad de los sitios de redes sociales que se preparan para otro año de crecimiento sin precedentes, se espera ver un aumento en los ataques de fraudes contra los usuarios de sitios. En el mismo sentido, se espera que los propietarios de estos sitios creen más medidas proactivas para abordar estas amenazas. Mientras que esto ocurre y puesto que estos sitios proporcionan más fácilmente a los desarrolladores acceso a sus API , los atacantes probablemente recurrirán a las vulnerabilidades en las aplicaciones de otros proveedores de cuentas de redes sociales de usuarios, puesto que hemos visto que los atacantes aprovechan más los plug-ins de navegador y los exploradores Web se vuelven más seguros.

• Windows 7 llegará a ser blanco de ataques:

Microsoft ya ha publicado los primeros parches de seguridad para el nuevo sistema operativo.

Mientras se programen el código informático, siempre existirá la posibilidad de que haya defectos, sin importar qué tan exhaustivas sean las pruebas preliminares y entre más complejo sea el código, es más probable que existan vulnerabilidades desconocidas. El nuevo sistema operativo de Microsoft no es la excepción y puesto que Windows 7 comienza a incursionar y ganar adeptos en 2010, los atacantes, sin duda, encontrarán la forma de atacar a sus usuarios.

• Aumentan los Botnet de flujo rápido:

Flujo rápido es una técnica utilizada por algunos botnet, como botnet Storm para ocultar el phishing y sitios Web malintencionados detrás de una red cambiante de hosts víctimas de ataques que actúan como servidores proxy. Mediante el uso de una combinación de redes punto a punto, comando y control distribuidos, equilibrio de carga web y redirección de servidores proxy, es difícil hacer un seguimiento original sobre la ubicación geográfica de los botnet. A medida que las medidas preventivas del sector continúan reduciendo la eficacia de botnet tradicionales, se espera ver más usando esta técnica para cometer ataques.

• El malware de Mac y móvil aumentará:

El número de ataques diseñados para atacar un determinado sistema operativo o plataforma está directamente relacionado con la participación en el mercado de esa plataforma, puesto que los creadores de malware salen a hacer dinero y siempre desean obtener el máximo provecho.

En 2009, vimos equipos Mac y smartphones atacados por autores de malware, como el sistema botnet Sexy Space que estaba dirigido al sistema operativo de dispositivos móviles Symbian y el troyano OSX.iservice destinado a los usuarios de Mac. Mac y smartphones siguen aumentando en popularidad en 2010 y con ellos los atacantes quienes dedicarán tiempo a la creación de malware para atacar estos dispositivos.

• Los Spammers rompen las reglas:

A medida que el ambiente económico continúa complicado y más personas tratan de aprovechar las ventajas de las restricciones de la ley, veremos más organizaciones vendiendo direcciones de correo electrónico no autorizadas y más comercializadores ilegítimos enviando masivamente esas listas.

• Volúmenes de spam continúan variando:

Desde 2007, el spam ha aumentado en promedio un 15 por ciento. Aunque este crecimiento significativo de spam no puede ser sostenible a largo plazo, es evidente que los spammers aún no están dispuestos a renunciar, mientras haya una motivación económica. Los volúmenes de spam seguirán fluctuando en 2010, a medida que los spammers sigan adaptándose a la sofisticación del software de seguridad, la intervención de los ISP responsables y de las agencias gubernamentales alrededor del mundo.

• Malware Especializado:

El malware especializado fue descubierto en 2009 y tenía por objeto atacar ciertos cajeros automáticos, lo que indicaba un grado de conocimiento por parte de los atacantes internos de información privilegiada acerca de su funcionamiento y cómo podrían ser atacados. Se espera que esta tendencia continúe en el año 2010, incluida la posibilidad de malware dirigido a sistemas de voto electrónico utilizados en las elecciones políticas y en la votación telefónica pública, que incluye la votación conectada con programas de televisión “reality shows” y concursos.

• La tecnología CAPTCHA Mejorará:

Es más difícil que los spammers descifren los códigos CAPTCHA a través de procesos automatizados, los spammers en las economías emergentes diseñarán un medio para utilizar personas reales y generar manualmente nuevas cuentas de spam, para intentar eludir la tecnología mejorada. Symantec estima que las personas empleadas para crear manualmente estas cuentas recibirán menos del 10 por ciento del costo que reciben los spammers y que los recolectores de cuentas cobrarán entre $ 30-40 dólares por cada 1,000 cuentas.

• Spam de mensajería instantánea:

Mientras los delincuentes cibernéticos descubren nuevas formas de eludir las tecnologías CAPTCHA, los ataques de mensajería instantánea (MI) crecerán en popularidad. Las amenazas de mensajería instantánea en gran medida estarán formadas por mensajes de spam no solicitados que tienen vínculos malintencionados, especialmente ataques encaminados a poner en peligro las cuentas legítimas de MI. A finales de 2010, Symantec predice que uno de cada 300 mensajes de mensajería instantánea tendrá una dirección URL.

Además en 2010, Symantec predice que en general, uno de cada 12 hipervínculos conectarán a un dominio conocido que se utilizará para alojar malware. Por lo tanto, uno de cada 12 hipervínculos que figuran en los mensajes MI tendrá un dominio que ha sido considerado sospechoso o malintencionado. A mediados de 2009, ese nivel era de 1 por cada 78 hipervínculos.

• Aumentará el Spam en idiomas diferentes al inglés:

Como la penetración de las conexiones de banda ancha sigue creciendo en todo el mundo, especialmente en los países en desarrollo, el spam aumentará en los países no angloparlantes. En algunas partes de Europa, Symantec estima que los niveles de spam localizado superará el 50 por ciento.

Tendencias de Almacenamiento en 2010

• 2010 es el “Año de Borrar la Información”:

El próximo año los administradores de las áreas de TI empresarial continuarán luchando con el continuo aumento de la información, mientras que los presupuestos continuarán rezagándose. La empresa InfoPro dice que, en 2010, el gasto general en almacenamiento mejorará en comparación con el 2009, aunque muchos encuestados esperan presupuestos fijos e incluso menores. La última vez que la tecnología de almacenamiento le siguió el ritmo al crecimiento de la información fue en el año 2002.

Para no dejarse rezagar, los administradores de almacenamiento deberán comenzar a perder su mentalidad de “acaparador compulsivo” y empezar a borrar información. La mentalidad de “eliminar todo” liderará un cambio de dejar de usar respaldos como lugar de almacenamiento a largo plazo. Los respaldos regresarán a su uso convencional y recuperación mientras que el archivado avanzará para administrar la retención y eliminación de la información a largo plazo.

• Eliminación de duplicados en todas partes:

En 2010 la eliminación de duplicados se utilizará ampliamente como una funcionalidad en lugar de una tecnología independiente. El 70% de las empresas no usan la eliminación de duplicados, aunque utilizarán usos más fáciles el próximo año ya que se incorporará en la mayoría de productos de almacenamiento, desde software de respaldo hasta almacenamiento primario y software de réplica y archivado.

Las empresas obtienen beneficios de la eliminación de duplicados y de la brecha que se cierra con la administración de la información, el principal aspecto será la administración de recursos de almacenamiento. Por lo tanto, las empresas buscarán a los proveedores para utilizar una administración de eliminación de duplicados simplificada de múltiples plataformas que ahorre tiempo y dinero.

• Un Año de Migración:

Así como las organizaciones migrarán a una nueva plataforma de Microsoft el próximo año, implementarán varias tecnologías de administracion de datos y de almacenamiento. Aunque que la actualización no siempre es una prioridad para las organizaciones de TI, dado el presupuesto y los recursos escasos que se necesitan para administrar el proceso, las nuevas versiones pueden ofrecer avances tecnológicos significativos y mejorar el desempeño. Dado que las organizaciones migran, mejorarán las tecnologías para brindar más protección y administración que les permita aceptar todas las aplicaciones de Microsoft más eficientemente.

Sin embargo, es importante que las organizaciones no traten estas aplicaciones en una forma individual y apliquen soluciones de respaldo para plataformas, eliminación de duplicados, archivado, retención y E-Discovery. Una plataforma confiable puede manejar aplicaciones nuevas y anticuadas de formacentralizada.

• Almacenamiento de alquiler:

Esta es una tendencia que está de moda en el mundo y busca la forma de mejorar la eficiencia de almacenamiento y reducir la complejidad de la administración de sus entornos crecientes, quieren usar los diseños de la arquitectura de almacenamiento que ya se han utilizado a través de servicios de almacenamiento y proveedores públicos de alquiler. La mayoría de empresas comenzará a reconocer la combinación de la infraestructura de hardware común y software de valor agregado como el mejor enfoque para ofrecer almacenamiento a la empresa, pero necesitarán decidir entre modelos públicos, privados o híbridos. Al evaluar sus opciones, los gerentes de almacenamiento empresarial deben considerar el costo, escalabilidad, disponibilidad, manejabilidad y desempeño de las soluciones que serán la base de los servicios de almacenamiento en archivos.

• Aumento en iniciativas ecologicas:

En el 2009, las organizaciones comenzaron a dejar de implementar principalmente tecnologías “green”con el propósito de reducir costos para asumir una conciencia mas balanceada sobre el mejoramiento del entorno organizacional.

Para el 2010, estos dos aspectos obligarán a más organizaciones a adoptar una estrategia “green”. Los responsables de la toma de decisiones de TI están justificando cada vez más el usar las soluciones de TI “green” más allá del costo y los beneficios de eficiencia de TI.

Hoy, lanzamiento oficial de la Feria de Cali

|

Durante el acto, El maestro Lozano, será declarado hijo adoptivo de la ciudad, gracias a la cantidad de éxitos de Feria que ha hecho famosos a lo largo de los años, tales como: como Oiga, Mire, Vea; Torero; Mujeres Bonitas; Ay amor, cuando hablan las miradas; Carro de Fuego, entre otras.

En dicho evento la agrupación Guayacán y el grupo de cuerdas de la Orquesta Filarmónica de Cali han programado un repertorio con los éxitos musicales más representativos de la Feria, acompañados por los bailarines de la escuela de salsa Nueva Juventud.

En el evento, presidido por el Alcalde de Santiago de Cali, Jorge Iván Ospina, también se presentará la programación oficial de la 52 Feria de Cali 2009, que llegará a toda la ciudad y estará presente en las 21 comunas y los 15 corregimientos del municipio con diversas atracciones.

Este año el epicentro de la Feria estará en la Autopista Suroriental, entre carreras 56 y 39, donde se instalarán 27 módulos de gradería, con cupo para 20.000 personas.

Se espera que el 25 de diciembre cerca de un millón de asistentes puedan admirar el Salsódromo, espectaculo inaugural de las celebraciones. El 26 se llevará a cabo la tradicional Cabalgata y el Desfile de la Escuela de Carabineros de Bogotá, Carrusel.

El Carnaval de Cali Viejo será el día 28 y el desfile de Autos Antiguos el 29.

Durante el desarrollo de la Feria actos como los conciertos masivos en el Estadio Pascual Guerrero y en las las Canchas Panamericanas tomarán protagonismo. De igual manera, El Parque de la Música será nuevamente el punto del Encuentro de los Melómanos y Coleccionistas de la ciudad.

lunes, 16 de noviembre de 2009

El juego de acci�n, el estreno m�s esperado del a�o, fue puesto a la venta la semana pasada. Sus seguidores formaron por horas a las puertas de minoristas como GameStop a la espera de su lanzamiento.

Los analistas proyectaban ventas de entre 11 millones y 13 millones de unidades hasta fines del 2009, debido a que los jugadores de Call of Duty est�n dispuestos a pagar US$60 por �l, pese a la d�bil econom�a.

Las estimaciones en torno al d�a del lanzamiento se situaban entre US$300 millones y US$340 millones.

Grand Theft Auto IV, de Take-Two Interactive Software, pose�a los mayores ingresos hist�ricos previos, tras vender el a�o pasado 3,6 millones de unidades � u$s310 millones en su primer d�a de lanzamiento.

La �ltima versi�n de Call of Duty es la sexta de la saga y apunta principalmente a hombres j�venes, que se estima que representan US$50.000 millones del sector global de videojuegos.

El juego tiene poca competencia entre otros t�tulos de renombre, ahora que los rivales de Activision han adelantado o atrasado al pr�ximo a�o la distribuci�n de sus juegos.

viernes, 13 de noviembre de 2009

Cali tendrá un alumbrado 'Al son de la época'

Cali tendrá un alumbrado 'Al son de la época'

|

Esa historia llena de personajes y sucesos, fue la inspiración para crear el Alumbrado Navideño 2009, titulado 'Al son de la época'. En él, los caleños harán un recorrido por diferentes épocas que le han dado identidad a la ciudad.

El río Cali vuelve a ser el protagonista del alumbrado, con algunas 'sucursales' que se ubicarán en el barrio Alameda Sol de Oriente, en la calle quinta y en la autopista, donde estará el salsódromo. También habrá carrozas que transitarán por los diferentes barrios con algunas de las figuras preparadas para este año.

Otro de los atractivos, es la recreación de personajes de la cultura popular caleña que han sobrevivido en la memoria colectiva al paso del tiempo. Es así como veremos a Amparo Arrebato, Watusi, Riverita, Yotecuro y Jovita, entre otros.

fuente:

Elpais.com.co

martes, 6 de octubre de 2009

Polémico libro sobre Google

|

Considerado uno de los mejores buscadores de la red, Google permite a millones de usuarios de todo el mundo acceder a un universo de conocimientos e información de forma extraordinariamente rápida y organizada.

Para muchos, esta compañía ha hecho lo imposible: ordenar el caos infinito de internet y dar a los usuarios decenas de servicios gratuitos, aunque hay quienes piensan que tras tanta generosidad y buenos sentimientos se esconden motivaciones no tan nítidas.

En esa línea se coloca El engaño Google, libro recién editado en el que Reischl advierte que muchos de los que acuden con los ojos cerrados al buscador quizá no mostrarían tanto entusiasmo si supieran cómo funciona, cómo recopila información y cómo gana dinero.

Según el autor, la compañía ha crecido tanto que su hegemonía en los sectores de la información, la búsqueda y la publicidad lo convierten en "una potencia mundial incontrolada".

Pero ahí no termina todo, ya que de acuerdo a la óptica de Reischl, transforma la sociedad, afecta al aprendizaje, fomenta la cultura del copiar y pegar -tan denostada por los docentes- y actúa como el mayor registrador de datos que el mundo ha conocido".

En definitiva, "es un Gran Hermano cuya mirada pronto llegará a los lugares más recónditos de nuestra vida privada", advierte el periodista austríaco.

|

El autor explica en El engaño Google que la mecánica de esta compañía consiste en recibir mucha información -por medio de búsquedas, descripciones de videos en YouTube, contenido de los mensajes, etcétera- para poder presentar sólo la publicidad que mejor encaje en la situación del internauta.

Como se requiere una enorme capacidad tecnológica para alcanzar este nivel de proceso de datos, la empresa de Mountain View adquiere empresas, abre nuevas ventanas de negocios y no para de investigar y de analizar información.

Reischl advierte acerca de la cantidad de datos e información de todo tipo que almacena Google, ya que guarda todos los datos que puede: cadenas de búsqueda, direcciones IP, clicks en páginas web, e incluso algunos detalles de carácter más personal, como cookies, historial y textos de las webs donde se sirven anuncios Adsense.

A diferencia de otros sitios, como Facebook, donde los usuarios introducen voluntariamente la información, cuando se realizan búsquedas en Google o se emplean algunas de sus aplicaciones y programas (Gmail, Calendar, Google Docs o Talk), se dejan infinidad de datos sin reparar en las consecuencias.

La compañía asegura que mantiene estos logs de acceso por dos razones: por un lado, porque permiten mejorar el servicio y la presentación de resultados, y por otro para mantener la seguridad del sistema (se analiza el comportamiento de los logs con el fin de detectar código malicioso).

Reischl asegura, sin embargo, que las patentes que atesora la compañía muestran un deseo claro de sacarle partido a toda esta información. ¿Cómo funciona la extracción de datos en Google? Para dar una idea, el autor sugiere echar un vistazo al servicio gratuito Google Analytics, que permite seguir al segundo la actividad de cada página web con estadísticas pormenorizadas del tráfico.

SABES PORQUE EL ANILLO DE COMPROMISO SE USA EN EL CUARTO DEDO? :o

"Las maravillas de la vida se nos escapan por la cómoda trampa de la rutina."

¿Sabes porque el anillo de compromiso se usa en el cuarto dedo?

Existe una leyenda china que lo puede explicar de manera bonita y muy convincente....

Los pulgares representan a los padres.

Los índices representan tus hermanos y amigos.

El dedo medio te representa a ti mismo.

El dedo anular (cuarto dedo) representa a tu pareja.

El dedo meñique representa a los hijos.

OK...primero junta tus manos palma con palma, después, une los dedos medios de forma que queden nudillo con nudillo así como se muestra en la imagen....

Ahora intenta separar de forma paralela tus pulgares (representan a los padres), notaras que se abren porque tus padres no están destinados a vivir contigo hasta el día de tu muerte, únelos de nuevo.

Ahora intenta separar igual los dedos índices (representan a tus hermanos y amigos), notaras que también se abren porque ellos se van, y tienen destinos diferentes como casarse y tener hijos.

Intenta ahora separar de la misma forma los dedos meniques (representan a tus hijos) estos también se abren porque tus hijos crecen y cuando ya no te necesitan se van, únelos de nuevo.

Finalmente, trata de separar tus dedos anulares (el cuarto dedo que representa a tu pareja) y te sorprenderás al ver que simplemente no puedes separarlos...eso se debe a que una pareja esta destinada a estar unida hasta el ultimo día de su vida y es por eso porque el anillo se usa en este dedo.

Mental Feng Shui

jueves, 1 de octubre de 2009

Microsoft lanzó un antivirus gratuito

Microsoft lanzó un antivirus gratuito

Elpais.com.co

|

El software es gratuito y protege en tiempo real de virus, spyware y demás amenazas informáticas en los computadores.

Si bien la descarga es gratuita, Microsoft aclaró que sólo los usuarios con una copia original de Windows podrán utilizarlo.

En la web del producto, Microsoft asegura que la ejecución de Security Essentials no compromete el rendimiento del equipo.

El antivirus puede ser instalado en computadores con Windows XP, Vista o 7 -originales- instalado.

fuente: elpais.com.co

domingo, 27 de septiembre de 2009

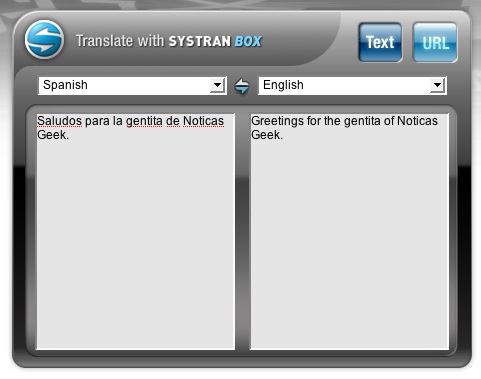

Traductor On-line

Si estas de pasada por la web y quieres traducir un texto, te recomiendo este sitio. Este traductor es un ejemplo de lo que es el software Systran Translator 6.

http://www.systransoft.com/

sábado, 26 de septiembre de 2009

Smallville Temporada 8 capitulos 1,2,3,4,5,6,7,8,9,10 subtitulos+online

¿Como andan? aca les dejo los capitulos de smallville de la temporada 8 y con sus subtitulos y lo podes mirar online subtitulado y todo a medida que salgan los voy poniendo bueno que lo disfruten los subtitulos andan de 10

Smallville 8x02

Smallville 8x03

Smallville 8x04

http://rapidshare.com/files/142929013/TVU_PLAYER.rar.html

[/color]

!!!!!mas adelante mas cosas a guardarlo a favoritos ¿yo se lo que te digo? jejeejej

Fuente http://www.forodeseries.com.ar

jueves, 24 de septiembre de 2009

como la vez! y dicen que los profes...son malos mirate algunos ejemplos de lo que le toca a los profes....

Deberían ser más específicos en los exámenes; de haber sido yo el maestro lo hubiera aprobado:

Bueno ? Al menos lo intentó ¿no?

Examen de matematicas y tambien de Inglés :

Realmente es frustrante tanta operación matemática? no lo culpo por suicidarse? y qué mejor que colgándose de la raiz cuadrada que tanto lo atormentó?. 1 minuto de silencio :

Este si que tiene imaginación? :

¿No crees que tiene su lógica?

Respuestas reales a exámenes en Universidad

Los comentarios en rojo son aportaciones de profesores

RESPUESTAS DE EXAMENES

Mencione a Los cuatro Evangelistas:

Los cuatro evangelistas eran 3: San Pedro Y San Pablo.

Leo y releo, y no entiendo cuál es el tercero -y último- de los 4...

¿Cómo se da la formación de las cordilleras?:

Las montanas no se forman en uno o Dos dias, tardan mucho tiempo en formarse.

Si ¿Semanas, tal vez?

¿Qué es la atmósfera?:

La atmósfera es el sitio donde se encuentran los procesos atmosféricos como las nubes. En esta parte se producen los rayos sísmicos, que son aquellos que producen los terremotos y el temblamiento de tierra.

Sin palabras

¿Cuáles son los movimientos del corazón?:

De rotación alrededor de sí mismo y de traslación alrededor del cuerpo.

Debe estar estrangulándote la aorta, lo que te impide pensar...

Dé la definición de círculo:

Es una linea pegada por los dos extremos formando un redondel.

Yo no podría definirlo mejor...

¿Cuáles son las etapas más importantes en la evolución del hombre?:

Sobre el año 570 se cree en la primera aparición del Homo Sapiens. A partirdel 570 y hasta el 1200 el Homo Habilis. A partir del 1200 y hasta aproximadamente el 1700 el Homo Habilis y después, hombres normales.

No me puedo parar de reir...

¿Que significa el Anarquismo?

Es una ideología racional y astringente.

¿Será buena para la limpieza del cutis?

¿Qué son los Acueductos?:

Eran para transportar el agua de un extremo a otro en vez de ir cargando con los cubos.

Esta es la más racional de todas.

Literatura-

Medir el segundo verso escrito en la pizarra:

Unos 75 centimetros

¡¡¡Sin palabras!!!

¿Cómo respiran los anfibios?:

La rana tiene una hendidura cloacal, por la cual lanza el tipico sonido ’ cloac, cloac ’ .

¡Insuperable!, casi mágico...

Mencione algunos Antibióticos:

El alcohol, el algodon y agua oxigenada.

Si, y las curitas vendrían siendo by-pass removibles...

Para su estudio, ¿en cuántas partes de divide la Naturaleza ?:

’ na ’ ’ tu ’ ’ ra ’ y ’ leza ’ .

`Te` `voy` `a` `dar` `un` `cero`

Qué es la Fe ?:

Es lo que nos da Dios para poder entender a los curas.

¡¡¡Y para seguir dando clases!!!!

¿Qué diferencia existe entre los Ovíparos y los Vivíparos?:

’ Ovi ’ y ’ Vivi ’ .

Repro y bado...